Resultados Preliminares do Projeto SpamPots: Uso de Honeypots

de Baixa Interatividade na Obtenção de Métricas sobre o Abuso de Redes

de Banda Larga para o Envio de Spam

Autor: CERT.br

Versão: 1.0 -- 11/07/2007

Sumário

1. Descrição do Projeto

As estatísticas de spam do CERT.br

fornecem uma visão do problema do spam em redes brasileiras,

através da análise das reclamações recebidas. Estas reclamações se

dividem em reclamações de envio de spam, de páginas que fazem

propaganda de produtos oferecidos em spam, de abusos de

relays e proxies abertos.

Nos últimos anos as reclamações de spams enviados via o abuso

de máquinas brasileiras com proxies abertos ou proxies

instalados por códigos maliciosos, têm sido de 30% a 40% do total de

reclamações. Porém, praticamente nenhum dado existe sobre a natureza,

a origem ou destino desse tipo de spam. Sendo extremamente

importante a obtenção de métricas que permitam entender melhor o

perfil do abuso de proxies no Brasil, de modo a facilitar a

proposição de formas de prevenção mais efetivas.

O objetivo do projeto é obter, através de honeypots de baixa

interatividade, dados relativos ao abuso de máquinas conectadas via

redes de banda larga para envio de spam. Este projeto tem seu

foco nas redes ADSL e Cabo nas versões doméstica e empresarial que

possuam IP roteável.

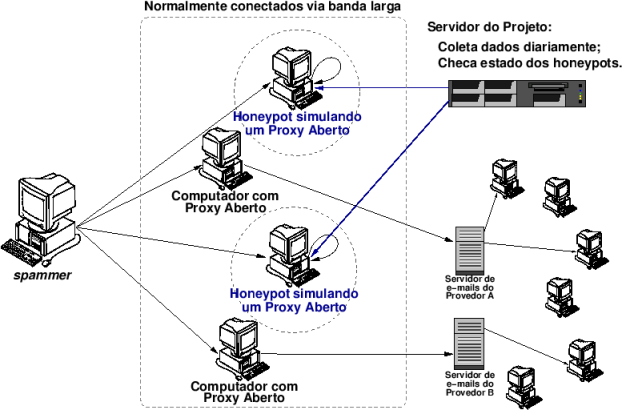

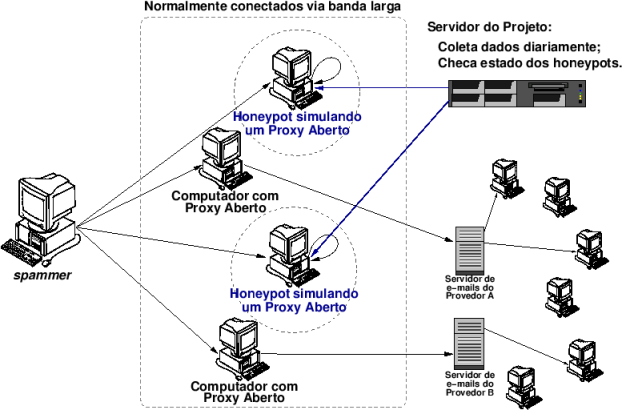

1.1. Arquitetura

Honeypots de baixa interatividade são computadores configurados

de modo a apenas emular determinados sistemas operacionais e serviços.

Quando um atacante interage com um destes honeypots, ele não

está interagindo diretamente com o sistema, mas sim com um programa

que emula suas características, como sistema operacional e versões de

aplicativos.

Neste projeto, um spammer que tentar abusar de um destes

honeypots para o envio de spam, estará interagindo com

programas projetados para fazê-lo acreditar que está conseguindo

enviar seus e-mails. Deste modo, nenhum spam foi realmente

enviado aos destinatários, mas apenas coletado para análise por um

servidor central.

Estes honeypots foram instalados em 5 operadoras diferentes de

cabo e DSL, em conexões residenciais e comerciais.

A figura abaixo ilustra a arquitetura deste sistema:

2. Resultados Preliminares

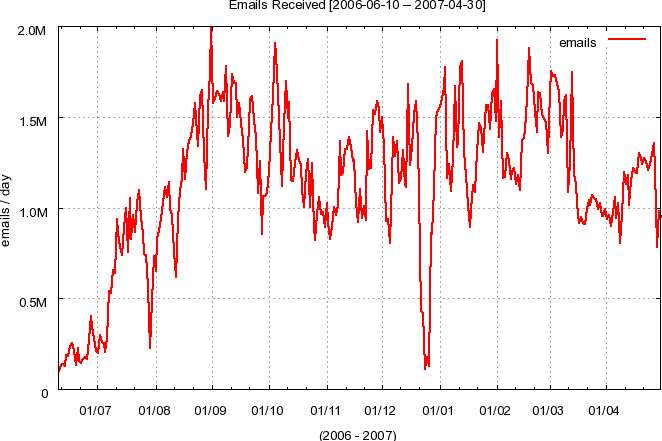

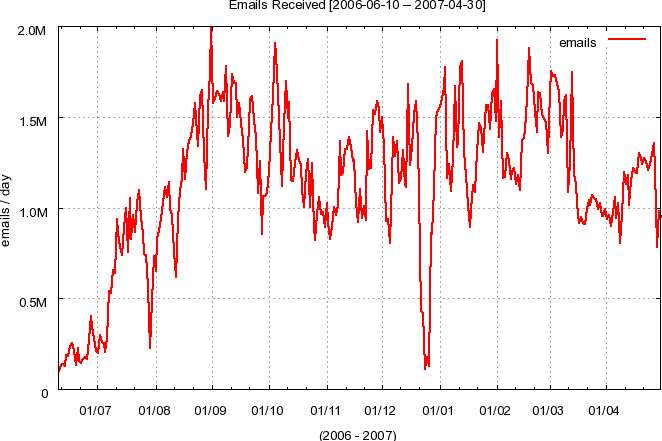

Uma análise inicial dos dados coletados, referentes a 325 dias, é

apresentada nesta seção. Os totais gerais relativos aos dados

observados está na Tabela 1.

Tabela 1: Estatísticas Gerais.

| Período em que foram coletados os dados |

10/06/2006 a 30/04/2007 |

| Dias de dados coletados |

325 |

| Total de e-mails coletados |

370.263.413 |

| Total de destinatários |

3.287.153.093 |

| Média de destinatários por spam |

8,9 |

| IPs únicos que enviaram spam |

160.502 |

| ASNs únicos que enviaram spam |

2813 |

| Country Codes (CCs) de origem |

157 |

|

A distribuição do volume de mensagens recebidas ao longo do período é

apresentada na figura abaixo:

As subseções a seguir contêm as tabelas e gráficos referentes às

diversas categorias de estatísticas produzidas a partir dos dados

coletados.

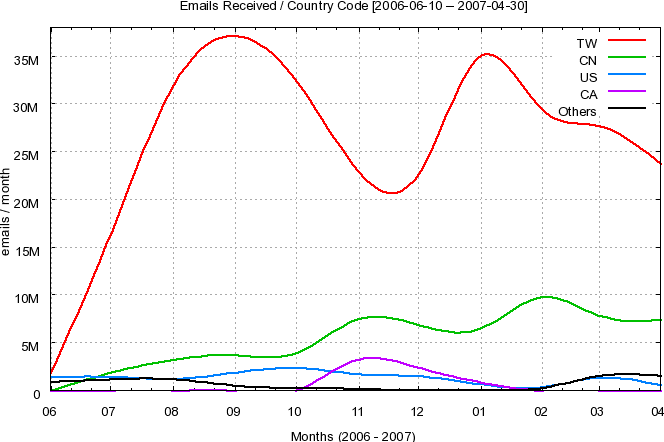

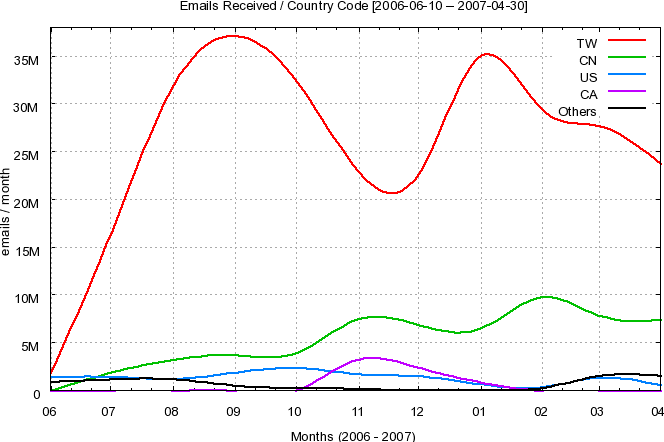

2.1. Country Codes mais freqüentes

Tabela 2.1: Country Codes mais freqüentes.

| # |

Country Code (CC) |

E-mails |

% |

| 01 |

TW |

281.601.310 |

76,05 |

| 02 |

CN |

58.912.303 |

15,91 |

| 03 |

US |

14.939.973 |

4,03 |

| 04 |

CA |

6.677.527 |

1,80 |

| 05 |

KR |

1.935.648 |

0,52 |

| 06 |

JP |

1.924.341 |

0,52 |

| 07 |

HK |

816.072 |

0,22 |

| 08 |

DE |

776.245 |

0,21 |

| 09 |

BR |

642.446 |

0,17 |

| 10 |

PA |

355.622 |

0,10 |

|

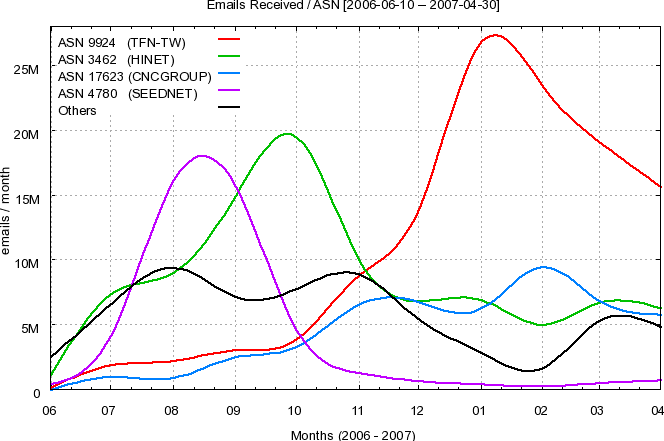

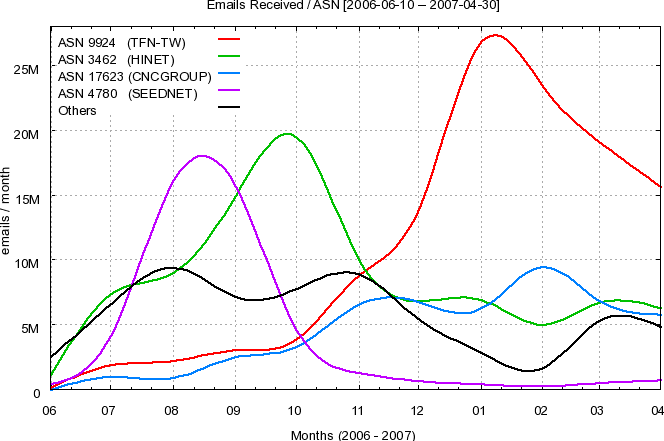

2.2. ASNs mais freqüentes

Tabela 2.2: ASNs mais freqüentes.

| # |

ASN |

Nome do ASN |

E-mails |

% |

| 01 |

9924 |

TFN-TW Taiwan Fixed Network, Telco and Network Service

Provider (TW) |

118.773.092 |

32,08 |

| 02 |

3462 |

HINET Data Communication Business Group (TW) |

94.072.091 |

25,41 |

| 03 |

17623 |

CNCGROUP-SZ CNCGROUP IP network of ShenZhen region MAN

network (CN) |

49.505.890 |

13,37 |

| 04 |

4780 |

SEEDNET Digital United Inc. (TW) |

45.194.157 |

12,21 |

| 05 |

9919 |

NCIC-TW New Century InfoComm Tech Co., Ltd. (TW) |

8.337.948 |

2,25 |

| 06 |

4837 |

CHINA169-BACKBONE CNCGROUP China169 Backbone (CN) |

6.239.492 |

1,69 |

| 07 |

7271 |

LOOKAS - Look Communications Inc. (CA) |

5.599.442 |

1,51 |

| 08 |

7482 |

APOL-AS Asia Pacific On-line Service Inc. (TW) |

3.636.788 |

0,98 |

| 09 |

18182 |

SONET-TW Sony Network Taiwan Limited (TW) |

3.562.012 |

0,96 |

| 10 |

18429 |

EXTRALAN-TW Extra-Lan Technologies Co., LTD (TW) |

3.308.528 |

0,89 |

|

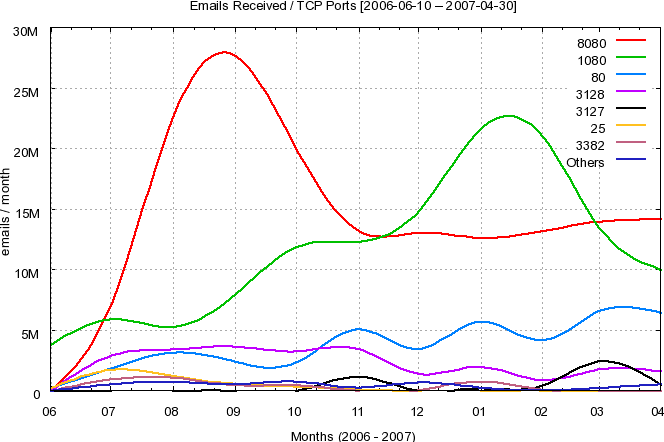

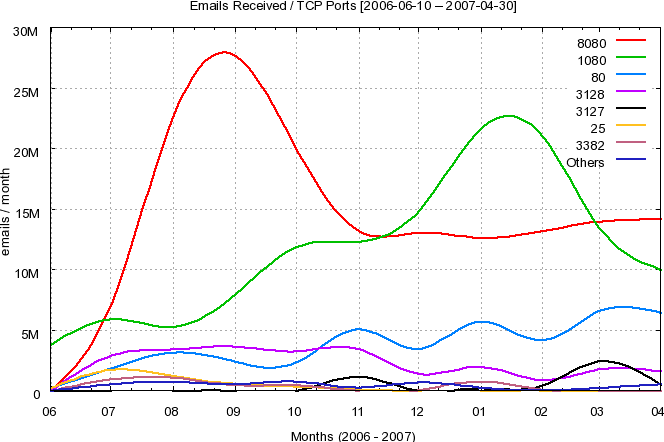

2.3. Portas TCP abusadas

Tabela 2.3: Portas TCP abusadas

| # |

Porta TCP |

Protocolo |

Serviço Usual |

% |

| 01 |

8080 |

HTTP |

alternate http |

42,68 |

| 02 |

1080 |

SOCKS |

socks |

34,66 |

| 03 |

80 |

HTTP |

http |

11,22 |

| 04 |

3128 |

HTTP |

Squid |

6,61 |

| 05 |

3127 |

SOCKS |

MyDoom Backdoor |

1,28 |

| 06 |

25 |

SMTP |

smtp |

1,18 |

| 07 |

3382 |

HTTP |

Sobig.f Backdoor |

1,07 |

| 08 |

81 |

HTTP |

alternate http |

0,51 |

| 09 |

8000 |

HTTP |

alternate http |

0,37 |

| 10 |

6588 |

HTTP |

AnalogX |

0,27 |

| 11 |

4480 |

HTTP |

Proxy+ |

0,15 |

|

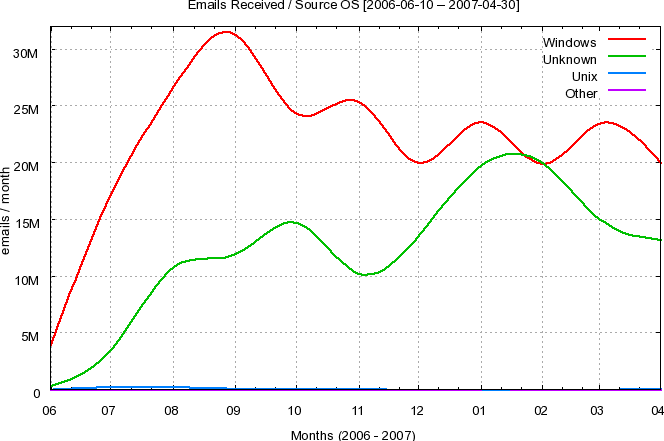

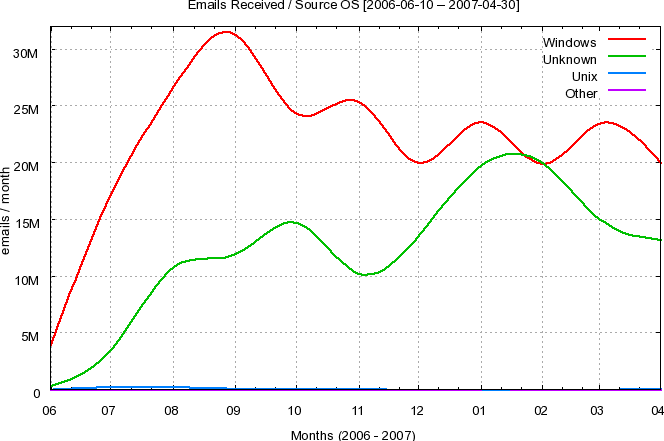

2.4. Sistemas operacionais de origem mais freqüentes

Tabela 2.4: Sistemas operacionais de origem mais

freqüentes.

| Sistema Operacional |

E-mails |

% |

| Windows |

235.990.984 |

63,74 |

| Unknown |

133.276.691 |

36,00 |

| Unix |

945.642 |

0,26 |

| Outros |

50.096 |

0,01 |

|

3. Trabalhos Futuros

Após esta fase inicial do projeto as atividades terão continuidade,

com seu enfoque em:

- Análise mais detalhada do problema, através de técnicas de

Mineração de Dados com o intuito de:

- determinar a ocorrência de padrões envolvendo idiomas,

pontos de origem e conteúdo das mensagens;

- gerar algoritmos para melhor caracterização de

spams envolvendo esquemas de fraude

(phishings/scams);

- gerar algoritmos que possam auxiliar o processo de

filtragem de spams.

- Gerar relatórios públicos com recomendações de melhores

práticas para provedores de serviços de banda larga, com o

intuito de:

- reduzir o abuso de redes brasileiras para o envio de

spam;

- reduzir o número de spams com origem em redes

brasileiras.

- Cooperação internacional -- já estão em andamento discussões

com Grupos de Tratamento de Incidentes de outros países para

implantação de sensores que possam auxiliar a obtenção de uma

visão mais global do problema.

4. Coordenação do Projeto

A coordenação do Projeto SpamPots está a cargo do Comitê Gestor da

Internet no Brasil - CGI.br. A articulação e coordenação técnica do

funcionamento dos honeypots, assim como a coleta dos dados e a

produção dos resultados preliminares, foram realizadas pelo Centro de

Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil -

CERT.br, mantido pelo NIC.br.

$Date: 2010/01/19 14:15:21 $